IDECO NGFW 16.8

Наконец-то получилось протестировать межсетевой экран Ideco NGFW! Он жутко требовательный - 16 гигабайт оперативной памяти минимум, 150 гигабайт жесткого диска. Помимо этого, он зачастую просто не хочет работать с UEFI. В часто задаваемых вопросах на сайте рекомендуют отключить Secure Boot и Legacy USB. Хорошо, с Secure Boot я соглашусь, но Legacy USB почему? И как без Legacy USB можно установить ваш межсетевой экран на компьютер? Образы ведь сейчас все ставят с USB. Сегодня просто не существует серверов с приводом компакт-дисков. Как без Legacy USB поставить на него ваше ПО?

В версии Ideco NGFW 16.8 используется Linux 6.3.8. Поэтому не очень понятны проблемы с поддержкой UEFI, Secure Boot и Legacy USB. Linux сейчас всеяден.

Установщик предупреждает о стирании всех данных на диске.

Я первый раз вижу, чтобы часовой пояс называли временной зоной. Звучит даже странно.

Текущее время и дата.

Просит ввести логин. Честно говоря, на этом этапе я немного потерялся, так как никакой логин или пароль меня не просили назначить. Однако, прежде чем я дошел до документации для поиска дефолтного логина и пароля, он сам произвел аутентификацию.

После авторизации будет предложено настроить кластер, а также указать логин и пароль. Сразу хочу пояснить про ненадежный пароль, из символов для пароля можно использовать только тире. По крайней мере, пароли с другими символами он не хотел принимать. Это очень глупо и непрофессионально. Даже я прекрасно понимаю как нужно экранировать строчную переменную, чтобы из-за отдельных символов не было ошибок и нельзя было реализовать вектор атаки.

Установка завершена, и мы подключаться к веб-интерфейсу по адресу https://IP_АДРЕС_IDECO:8443. Кстати, из коробки внутренняя сеть не настроена и не включен DHCP в ней, а указанный на снимке IP это внешний интерфейс. Почему из коробки доступен веб-интерфейс во внешнюю сеть? Безопасненько.

Окно аутентификации в веб-интерфейсе.

После авторизации нас встречает Панель мониторинга. У вас она будет пустой, так как вы еще ничего не настроили. Тут из коробки ничего не работает - всё нужно включать и настраивать.

И кстати, обратите внимание на оранжевый значок чата в нижнем правом углу. Это возможность в режиме чата задать вопрос у специалистов Ideco. Вопрос один, что они делают внутри моего межсетевого экрана? Не знаю как эта функция устроена, но у меня она вызывает очень много вопросов к безопасности моего устройства. Хотя её можно отключить в настройках, но тем не менее. Настройки из коробки не являются безопасными.

Меню. По нему мы сейчас и пойдём.

Я уже протыкал все пункты и поднастроил его, но по умолчанию некоторые важные сервисы отключены, например, внутренняя сеть и DHCP для неё, хотя это расчет на корпоративных пользователей, которые пускают только через Прокси-сервер.

Тут необходимо добавить всех пользователей и привязать к ним MAC-адреса. Добавлять пользователей при помощи кнопки с плюсиком правее названия группы Все. Не очень интуитивно.

Функционал авторизации клиентских компьютеров тут довольно удобный. Лично я предпочитаю авторизацию по MAC-адресу. Да, его тоже можно подделать, но это гораздо сложнее, чем подделать IP из подсети.

Функциональность виртуальных частных сетей. Хорошая история для удаленного подключения пользователей из дома к рабочей сети, или для соединения двух филиалов.

Описание не очень понятное, но это просто еще один vpn клиент на базе протокола wireguard.

Интеграция с AD и Samba DC.

Актуалочка - ALD Pro.

Кстати, очень простой, но при этом очень эффективный для безопасности функционал. Такой функционал есть не в каждом коммерческом межсетевом экране.

Список авторизованных пользователей. У меня сейчас пусто, потому что тестовую машину выключил и решил, раз уж при запрете веб-интерфейса во внешней сети он все равно там доступен, то так его и буду смотреть. На самом деле, это скорее ошибка, которую можно решить при помощи технической поддержки. Это безусловно минус, но не тот минус, из-за которого стоит выбирать другой продукт.

График загруженности. Там очень много графиков, включая ОЗУ, температуру и частоту ЦП. Кстати, обратите внимание на то, что был один авторизованный пользователь. Это подтверждает мои слова выше.

Монитор трафика. 1.11 это IP-адрес внешнего интерфейса, а 1.10 это виртуальный компьютер во внешней сети.

Монитор трафика по приложениям. Я ожидал тут увидеть более интересные наименования, но только после открытия понял, что благодаря доступу к сети интернет только через Прокси другой картины и не увидишь.

Да, если ты хочешь выпустить компьютер в интернет не через прокси, то тебе придется отключить файрволл и все виды фильтрации для всех. Не разумно и очень глупо. Правила файрвола не дают возможность выпустить наружу без прокси.

Проверка принадлежности IP-адреса или доменного имени.

Уведомления через Телеграм-бота. Я не проверял, но судя по инструкции тут не нужно получать токен или поднимать своего бота при помощи Python на отдельной серверной машине. Хотя мне не нравится, что эта информация будет идти через какой-то внешний сервер.

SNMP.

Увидев вкладку SNMP подумал можно ли его подружить с Zabbix, и не увидел, что следующая вкладка как раз Zabbix-агент.

Файрвол.

Журналы файрвола. И тут появляется вопрос, где события Карл? Очень прикольно, что сетевые пакеты блокируются, но журналов с информацией о блокировке этих пакетов не существуют и всё. Может быть у меня неправильный взгляд на жизнь, но я хочу знать каким компонентов заблокирован пакет, и если у IDS журнал есть, то у файрвола его нет.

В общем, правила информационной безопасности непоколебимы, нельзя и всё.

Очень крутая функциональность контроля приложений. Попробуйте нажать добавить, в поле протокол будет отображено 100 приложений, и когда начинаешь искать по одной букве, понимаешь насколько круто реализован функционал.

Конечно, он не охватывает 100% существующих приложений, которые могут работать с сетью, но тем не менее, это очень огромный список и очень мощная функция.

Признаюсь честно, это самый удобный и функциональный Контент-фильтр из всех, что я когда-либо видел.

Шейпер, то есть ПО для ограничения скорости.

Выбор антивируса для проверки трафика, который проходит через Прокси-сервер.

Как можете видеть, тестовый вирус Eicar успешно обнаружен и заблокирован. Иными словами, ClamAV в Ideco работает, в отличии от Интернет Контроль Сервера.

Приятно видеть, когда система обнаружения вторжений работает. Да, это NMAP. Я сканировал открытые порты из внешней сети. У меня были подозрения, которые оправдались.

Чего не хватает, так это блокировки при множестве срабатываний с одного IP-адреса. Сейчас это есть во множестве межсетевых экранов. Отсутствие такой опции это очень плохо.

Снимаю шляпу и аплодирую стоя за такие правила системы предотвращения вторжений. В Интернет Контроль Сервера правила просто качались без промежуточной фильтрации из бесплатных источников, включая github. В Ideco NGFW правила отфильтрованы и очень качественно обработаны.

Если закрыть глаза на отсутствие блокировки при массовых сканированиях с одного IP, то его можно назвать лучшей реализацией IDS/IPS из тех, что я когда-либо видел.

Исключения.

Различные переменные.

Квоты.

Сетевые интерфейсы. Этот функционал реализован сильно слабее, чем в Интернет Контроль Сервере. У WAN-интерфейса IP-адрес не 1.1, там просто вторая цифра не влезла.

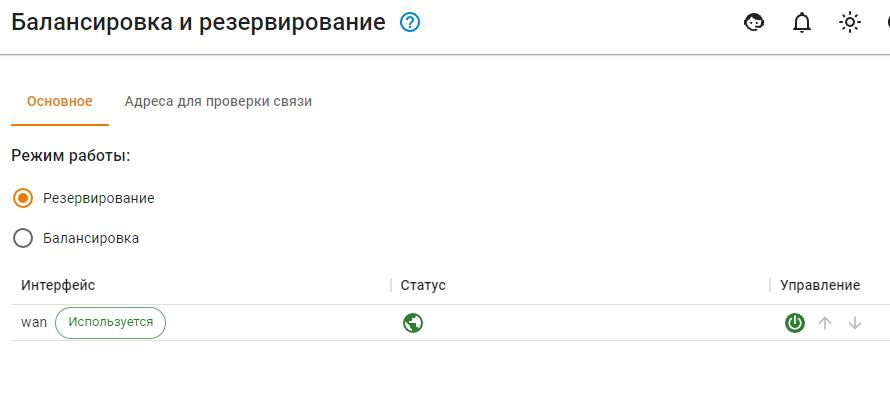

Балансировка и резервирование, которая позволяет распределять нагрузку между внешними каналами, или переключаться на резервный канал связи, если основной перестанет работать. Отличная функция, но она лучше реализована в Интернет Контроль Сервере.

Маршрутизация - маршрут по умолчанию.

BGP.

OSPF.

IGMP Proxy.

Прокси-сервер. Краткость сестра таланта. Вкладки ICAP и WCCP позволяют указать соответствующие внешние сервера.

Очень минималистичные настройки прокси-сервера, но при этом он отлично работает и без тормозов.

Обратный прокси для публикации внутренних ресурсов во внешнюю сеть.

В DNS почему-то автоматически не добавляет выданный WAN-интерфейсу по DHCP сервер DNS. Все три пункта добавил вручную.

DHCP-сервер по умолчанию отключен. Включить и настроить диапазон IP-адресов для внутренней сети необходимо самостоятельно.

NTP-сервер. Простая, удобная и необходимая в каждой крупной сети функция.

А вот IPsec по умолчанию включен.

Сертификаты. Просто и удобно.

Бесполезный раздел журналов. Бесполезный из-за отсутствия возможности посмотреть заблокированные пакеты, которые шли не через прокси-сервер.

Раздел Администраторы в Управлении сервером.

Обратите внимание, что доступ к веб-интерфейсу из внешней сети отключен.

В консоли управление сервером через веб-интерфейс из внешней сети тоже отключено. Когда включено, там предлагается его отключить.

Сканирование Ideco NGFW при помощи Nmap из внешней сети показала целую кучу открытых во внешнюю сеть портов.

Открытые порты, которые обнаружил Nmap. Интересно, если проверить все 65635 портов с протоколами TCP и UDP, то получится найти еще открытые порты?

Хорошо, я могу понять, что открыт 80 и 443 порт, но почему Прокси-сервер, DNS и Веб-интерфейс доступны во внешней сети? Это какой-то косяк, нужно попробовать заново установить Ideco, и посмотреть, будут ли опять открыты эти порты. Обязательно проверю и напишу о результатах проверки в выводе.

Это отдельный продукт для управления межсетевыми экранами Ideco.

Нельзя пренебрегать возможностью настроить кластер, если у вас крупная сеть! Любое железо может выйти из строя, поэтому нужно иметь возможно восстановить работоспособность сети без ущерба информационной безопасности и реализованной маршрутизации.

С точки зрения информационной безопасности Автоматическое обновление обязательная функция, но с точки зрения стабильности работы крайне пагубная. Большая часть сбоев в сетях из-за межсетевых экранов происходит именно при попытке обновить их. Это нормальная история, когда при обновлении половина функционала перестала работать и нужно пилить костыли. Именно в Ideco это не проверял, но такая функция вызывает страх сломать всю сеть.

Резервное копирование конфигураций самого Ideco.

Терминал в веб-интерфейсе.

Почтовый релей.

Вывод

Ideco NGFW отлично подходит для организацией, но при условии, что ряд косяков можно будет исправить через техническую поддержку.

DHCP для внутренней сети по умолчанию отключен и возможности открыть доступ в интернет без Прокси-сервер нет. Прокси-сервер это правильно с точки зрения безопасности, но далеко не всё можно завернуть через Прокси-сервер, особенно в старых ОС.

В Ideco NGFW встроен ClamAV, который работает, в отличии от Интернет Контроль Сервера. Тестовый вирус Eicar был заблокирован без труда.

Контент-фильтры очень удобные и мощные.

Система обнаружения и предотвращения вторжений вызывает желание стоя аплодировать. Не хватает ей только автоматической блокировки IP-адресов, с которых идёт массовое сканирование, хотя у многих конкурентов это есть.

В Ideco NGFW очень много интересных и очень круто реализованных функций, но и много косяков. Возможности выпустить отдельный компьютер в интернет без Прокси нет, только если отключить файрвол и все контент-фильтры вообще для всех пользователей.

По умолчанию веб-интерфейс доступен из внешней сети, и еще 53, 80, 443, 3129 и 8443 порты. Последний и есть веб-интерфейс. Забавно, но при отключенной функции доступа к веб-интерфейсу из внешней сети, эти порты всё равно открыты и веб-интерфейс спокойно работает из внешней сети. Я даже попробовал переустановить межсетевой экран Ideco, но результата это не дало.

Возможности добавить Wi-Fi сеть тут нет.

Также очень непонятна требовательность к аппаратному обеспечению. Secure Boot и Legacy USB чем мешает? Всем остальным межсетевым экранам на базе FreeBSD и Linux они не мешают. При виде UEFI вместо установки предлагает перезагрузить.

Минимальное значение оперативной памяти 16 гигабайт. Почему столько? Я не понимаю.

Дискового пространства требуется 160 гигабайт.

Честно говоря, 90% указанных функции можно сделать в IPFire (ссылка), и ему не нужно такого количества ОЗУ. IPFire выполняет все те же функции с 4 гигабайтами оперативной памяти и съедает всего ~25%. При этом, он вообще не требователен к аппаратному обеспечению, и поддерживает практически любые Wi-Fi адаптеры. Единственное, у него нет такого красивого интерфейса.