CacheGuard Gateway

На самом деле с CacheGuard Gateway знаком уже лет 10, и попробовав его спустя эти 10 лет понял, что ничего не изменилось, даже интерфейс. Мне кажется, что даже веб-интерфейс остался тот же.

Я взял на пробу CacheGuard Gateway версии 2.2.1 и сразу хочу отметить, что внимания он не заслуживает от слова совсем.

Однако, все равно нужно вам его показать, чтобы сформировать своё мнение. Начнем с установки.

Мастер установки приветствует нас и пафосно заявляет "CacheGuard-OS превращает ваш компьютер в мощное сетевое устройство". Кажется они перепутали слово powerful со словом useless.

Указываем тип клавиатуры.

Лицензионное соглашение. Если планируете использовать данный программный продукт в организации, тогда следует изучить лицензионное соглашение. По идее указан лицензия GNU GPL v3, но судя по заголовку лицензионного соглашения по этой лицензии распространяется не всё, а вы получаете продукт целиком, поэтому обязаны соблюдать все лицензии. Там где-то может быть указан запрет использования с целью коммерческой прибыли или прямой запрет использования в организации, что тоже самое. Нарушение этих условий является нарушением авторских прав, которые защищены 146 статьи УК РФ, где по 2 части предусмотрено до 3 лет лишения свободы, или по 3 части до 6 лет лишения свободы.

Ресурсы системы. Пробовал CacheGuard на двух разных виртуальных машинах, который находились на абсолютно разных машинах из разных сетей. Даже на реальном железе опробовал. Везде были серьезные проблемы с работоспособностью.

Выбор региона.

Указываем дату.

Выбираем режим устройства.

Логику данного диалога я так и не понял. Зачем вообще спрашивать про эти параметры? Это не выбор программных компонентов. Это вторичные настройки. Данные параметры следовала вынести в веб-интерфейс.

Чувствуется непрофессионализм разработчиков. Нас спрашивают о максимальном размере черного списка URL-адресов, но не спрашивают о том, как нужно разметить жесткий диск.

Это жуткая глупость, спрашивать о подобных настройках во время установки межсетевого экрана - данные настройки должны быть в веб-интерфейсе. Кстати, скорее всего их там нет.

Задаем пароль для пользователя Admin.

Меню установщика, которое позволяет вернуться к определенному пункту и исправить ошибку. Смысла в этом нет совсем.

Разметка диска, но вопроса о том, как нужно разметить диск нам не задавали. Рад, что это чудное ПО не отформатировало мою 128-гиговую флешку, хотя некоторые дистрибутивы предлагали на неё установить.

Установка завершена, далее идёт этап настройки. Нас просят вытащить носитель с дистрибутивом и перезагрузить. Кстати, после нажатия Ок компьютер не будет перезагружен. После нажатия Ок будет отображено меню дополнительных настроек.

Меню настройки с крайне логичными названиями. Содержимое угадать практически невозможно.

Настройки внешнего сетевого интерфейса. Даже самые древние дистрибутивы поддерживают DHCP, но тут такой поддержки нет. Кстати, других настроек в этом разделе нет, поэтому объясните мне пожалуйста, почему он называется "Прочитать некоторые базовые параметры"? Очень непрофессионально.

Интерфейсы он определил правильно. Также следует заметить адрес и порт, по которому доступен веб-интерфейс.

Также хочу отметить, что данное чудо не раздаёт сетевые настройки по DHCP. По умолчанию DHCP во внутреннем интерфейсе отключено. Оно включается в веб-интерфейсе, в который еще нужно попасть. В общем, сетевые настройки сперва нужно задать вручную, чтобы попасть в этот прекрасный веб-интерфейс.

Окно аутентификации. Напоминаю, что логин пользователя admin, что не указано в документации.

Уведомление о необходимости регистрации "Данное устройство еще не зарегистрировано. Регистрация позволяет вам пользоваться рекламными услугами и/или подписываться на дополнительные услуги.".

Помню году так в 2008 познакомился с PHP Fussion, и там был примерно такой же дизайн. Тогда это было круто.

Во всех установках у меня так и не удалось зарегистрировать это чудо. OTP - One Time Password, который отмечен "недоступен". Без OTP не получается зарегистрировать. Можно попробовать указать что-то левое.

В документации написано, что найти OTP можно [GENERAL] > [Main Settings] > [Registration & Subscription] и там нажать кнопку "Get OTP". Во вкладке General нет пункта Main settings. Я обшарил все вкладки и ничего подобного не нашел.

На сайте указано, что до 10 пользователей бесплатно. Кстати, а как это вообще может сочетаться с упоминанием лицензии GNU GPL v3? Как я и предполагал, лицензия gnu gpl v3 распространяется только на отдельные компоненты.

В прайсе уже указано, что цена 0.03 доллара за 10 пользователей. Чему верить? или это с интеграцией с облаком? Ответов нет.

Меню отчетов.

Другие отчеты.

Включение и отключение компонентов.

Прочие административные настройки и e-mail адреса.

Скудные настройки.

Сетевые компоненты. DHCP тут по умолчанию выключен.

Как видите, настройки весьма скудные.

Утилиты для диагностики говорят, что интернет прилёг отдохнуть. До шлюза пакеты от CacheGuard не доходили, а в настройках и логах CacheGuard я ничего такого не нашел.

Статичные маршруты. 0.0.0.0 это маршрут по умолчанию, именуемый в простонародье шлюзом.

Очень подробные настройки DNS.

Настройки антивируса.

Доступ к устройству. Почему именно так называется раздел? Антивирусные клиенты и прочее.

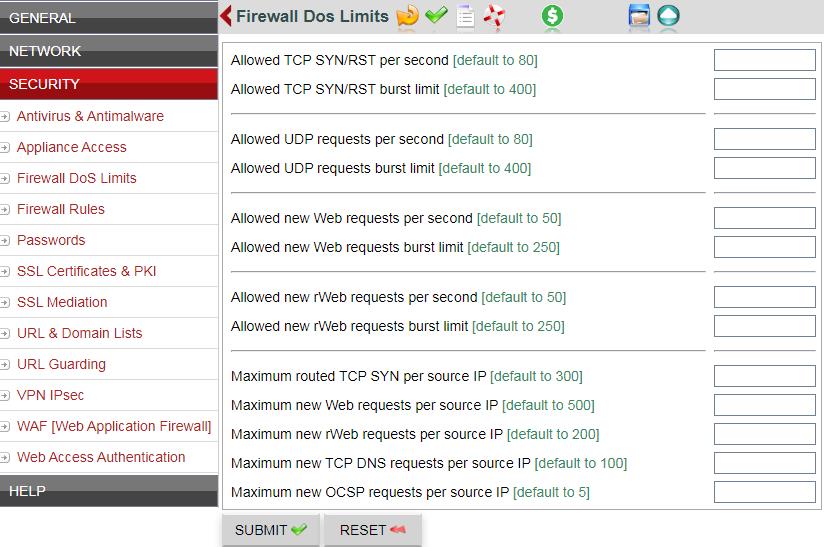

DOS ограничения для брандмауэра. Фактически защита от DDOS атак, но такие настройки сейчас даже в дешевых роутерах имеются.

Правила брандмауэра, которых по умолчанию нет. Все пункты по умолчанию пустые. Иными словами, без очень прямых и грамотных рук данный межсетевой экран не может обеспечить даже низкий уровень защиты от сетевых атак из внешней сети.

Пароли для учетных записей.

Настройки сертификатов.

Настройки SSL.

Фильтры URL-адресов по категориям. К слову, сервером, с которого нужно скачивать списки этих категорий почему-то указан мой сетевой шлюз. В общем, я уверен, что эти списки практически бесполезны из-за проблем с обновлением и скудностью самих списков.

Глобальные настройки защиты URL. Настройки, так настройки! Всем настройкам настройки!

Другие вкладки нет смысла показывать, так как они все пустые. Хорошая защита? Даже в SOC такими вещами занимаются разные специалисты, и тот факт, что они перекладывают всё на плечи пользователей вызывает истерический смех. Даже крупные компании не всегда могут себе обеспечить команду специалистов, которые смогут правильно наполнить правилами межсетевой экран CacheGuard. Очень непрофессиональный подход.

Настройки виртуальных частных сетей.

Самое большое издевательство это Web Application Firewall. Неужели за такой продукт с поддержкой более 10 пользователей кто-то платит деньги?

Все вкладки WAF пустые, то есть правил по умолчанию нету. Предполагается, что администратор этого межсетевого экрана сам наполнит его правилами для WAF. Это вызывает ощущение, что над тобой очень жестко и грубо издеваются разработчики CacheGuard. Они вообще понимают, что даже в Европе специалисты, которые способны наполнить WAF правилами есть не в каждом городе. И это не говоря о качестве этих правил.

Настройки аутентификации.

Вывод

Межсетевой экран CacheGuard часто обновляется и в нем заявлено множество очень интересных функциональных возможностей, но по умолчанию он обеспечивает 0% защиты.

При установке не спрашивается как разметить диск, а это яркое проявление непрофессионализма.

WAF, Firewall и прочие защитные компоненты не имеют правил по умолчанию, что делает их практически бесполезными. Если правила брандмауэра среднестатистический системный администратор сможет заполнить, то правила Web Application Firewall даже всей компанией (отделом администраторов, безопасников, разработчиков, бухгалтеров, кадровиков, эффективных менеджеров) не получится наполнить. Скорее всего дальше пары правил не зайдёт, и те будут скопированы из сети интернет.

Все настройки скудные, и в CacheGuard просто не предусмотрено большинство настроек, что имеются во всех других свободных и бесплатных межсетевых экранах.

DHCP по умолчанию отключен, поэтому после установки для входа в веб-интерфейс нужно сначала ручками задать сетевые настройки на компьютере. Это как во времена ковида - для того, чтобы купить в аптеке маску, нужна маска. Свою первую маску нужно добыть в бою.

Настоятельно не рекомендую тратить своё время на межсетевой экран CacheGuard.

Если не требуется поддержка Wi-Fi, тогда лучше выбрать pfSense (ссылка) или OPNsense с NGFW Zenarmor на борту (ссылка).

Если требуется межсетевой экран с поддержкой Wi-Fi, тогда лучше выбрать IPFire (ссылка).